Hostwinds Blog

Cerca risultati per:

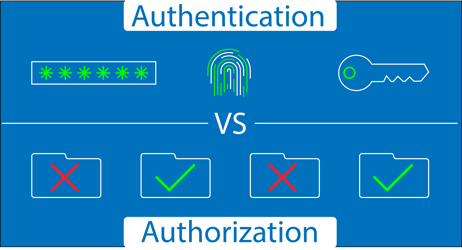

Autenticazione vs autorizzazione

di: Hostwinds Team / ottobre 9, 2024

Sebbene possano sembrare simili, l'autenticazione e l'autorizzazione servono a scopi molto diversi nella protezione delle risorse digitali.

Cos'è l'autenticazione?

Autenticazione (autenticazione) è il processo di verifica di chi è qualcuno.Risponde alla domanda: "Sei chi dici di essere?"

Ogni volta che accedi a un'app o in un sito Web utilizzando un nome utente e una password, stai attraversando un processo di autenticazione.Il sistema controlla le tue credenziali contro un database per assicurarsi che corrispondessero a ciò che ha memorizzato.Se i dettagli corrispondono, il sistema presuppone che tu sia la persona che affermi di essere e concede l'accesso.

Metodi di autenticazione comuni:

- Password: Viene utilizzato uno dei metodi più antichi in cui viene utilizzato un codice segreto nome utente noto solo all'individuo.

- Biometria: Scansioni di impronte digitali o riconoscimento facciale: cose che sono uniche per te.

- Autenticazione a più fattori (MFA): Una combinazione di metodi, come inserire una password seguita da un pin una tantum inviato al tuo telefono

L'autenticazione è la prima linea di difesa nel mantenere la tua identità digitale al sicuro.Ma solo perché sei autenticato non significa che hai accesso illimitato.

Cos'è l'autorizzazione?

Una volta che il sistema sa chi sei, autorizzazione (authz) entra in gioco.L'autorizzazione consiste nel determinare ciò che ti è permesso fare.Risponde alla domanda: "A cosa puoi accedere?"

Supponiamo che tu abbia effettuato l'accesso alla rete interna di un'azienda (autenticazione).Solo perché hai effettuato l'accesso non significa che puoi accedere a tutto.Ad esempio, un dipendente junior potrebbe essere autorizzato ad accedere ai file di base, mentre un manager potrebbe avere accesso a informazioni più sensibili.

Metodi di autorizzazione comuni:

- Controllo degli accessi basato sul ruolo (RBAC): Agli utenti vengono assegnati ruoli e ogni ruolo viene fornito con determinate autorizzazioni.Ad esempio, gli amministratori hanno più accesso rispetto agli utenti normali.

- Elenchi di controllo degli accessi (ACL): Un elenco che specifica quali utenti o processi di sistema possono accedere a risorse specifiche

- Controllo di accesso basato su attributi (ABAC): ABAC concede l'accesso in base a una combinazione di attributi utente, attributi delle risorse e condizioni ambientali.Ad esempio, un'azienda che consente l'accesso a determinati dati in loco solo in termini di orari del giorno da parte dei dipendenti che detengono credenziali specifiche.

- Controllo di accesso discrezionale (DAC): DAC consente ai proprietari di risorse di determinare chi può accedere alle proprie risorse, offrendo un modello flessibile ma potenzialmente meno sicuro dando al controllo delle persone sulle autorizzazioni.

- Controllo degli accessi obbligatorio (MAC): Mac impone le rigide politiche di accesso stabilite da un'autorità centrale, in cui gli utenti non possono modificare le autorizzazioni, rendendolo un metodo altamente sicuro ma meno flessibile.

L'autorizzazione avviene dopo l'autenticazione.Una volta confermata la tua identità, il sistema controlla ciò che sei autorizzato a fare in base alle regole o ai ruoli assegnati.

Autenticazione vs. autorizzazione: differenze chiave

Sebbene entrambi i processi siano fondamentali per la sicurezza, funzionano in modo diverso:

Autenticazione | Autorizzazione |

Verifica chi sei | Determina cosa puoi accedere |

Accade prima dell'autorizzazione | Accade dopo l'autenticazione |

Coinvolge credenziali (ad es. Password) | Comporta autorizzazioni (ad es. Ruoli) |

Governato da protocolli come OIDC | Governato da framework come Oauth 2.0 |

Ad esempio, in un posto di lavoro, si aumenterà accedendo al sistema informatico (verifica dell'identità).Una volta autenticato, sei autorizzato ad accedere a solo determinati file o sistemi in base al tuo ruolo nell'azienda.

Esempio del mondo reale: sicurezza dell'aeroporto

Per renderlo più chiaro, immagina di passare attraverso la sicurezza dell'aeroporto:

Autenticazione: Mostra il tuo ID al banco del check-in per dimostrare la tua identità.

Autorizzazione: Una volta che sei al cancello dell'imbarco, il tuo passaggio di imbarco determina se ti è permesso salire sull'aereo.Anche se sei autenticato alla sicurezza, senza autorizzazione (un pass all'imbarco), non sali sul volo

Autenticazione e autorizzazione che lavorano insieme

Entrambi i processi lavorano mano nella mano per proteggere sistemi e dati.L'autenticazione garantisce che gli utenti siano legittimi, mentre l'autorizzazione garantisce che accedano solo ciò che dovrebbero.

Senza entrambi, i sistemi di sicurezza potrebbero essere facilmente violati:

Autenticazione senza autorizzazione: Un utente potrebbe accedere al sistema, ma senza adeguate restrizioni, potevano vedere dati sensibili che non dovrebbero.

Autorizzazione senza autenticazione: Il sistema potrebbe far rispettare le autorizzazioni, ma se qualcuno può accedere, le autorizzazioni sono insignificanti

Scritto da Hostwinds Team / ottobre 9, 2024